美国服务器在数字化冲突愈演愈烈的当下,XOR.DDOS 作为针对性极强的恶意软件家族,已成为威胁美国服务器安全的重大隐患。其名称源于核心加密技术“异或运算”(XOR),通过多层混淆与分布式拒绝服务(DDoS)攻击结合,既能隐藏自身踪迹,又能发动大规模流量攻击美国服务器。据 CrowdStrike 2023 年报告,该类恶意软件感染率同比增长 67%,单次攻击峰值带宽可达 1.2Tbps,足以瘫痪整个美国服务器数据中心。本文小编将深入剖析其工作原理、传播路径及美国服务器实战防御策略,并提供可落地的操作命令。

- 首层 XOR 混淆:使用动态密钥对美国服务器二进制文件进行流加密,每字节独立运算,传统特征码检测失效。

void xor_encrypt(uint8_t *data, size_t len, uint8_t key) {

for (size_t i = 0; i < len; i++) {

data[i] ^= key + (i % 256); // 复合异或算法

}

}

- 第二层 RSA-2048 封装:最终载荷经公钥加密,仅美国服务器私钥持有者可解密执行。

- 多向量 flood 攻击:同步发起 UDP/TCP/ICMP flood,利用 NTP/DNS 反射放大美国服务器攻击流量。

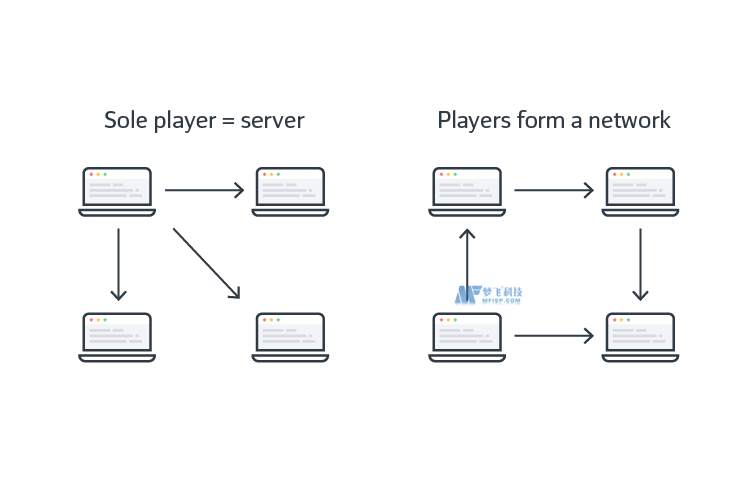

- 僵尸网络协调:通过 C&C 服务器下发指令,控制数千台肉鸡同时发包。

- 智能限速:单 IP 流量控制在 50Mbps 以内,规避美国服务器基础流量清洗。

- 内存驻留无文件化:恶意代码仅存在于RAM,重启后美国服务器自动销毁。

- 进程注入:挂钩 sshd/httpd 等美国服务器合法进程,调用链隐藏。

- 日志篡改:实时删除 /var/log/secure 中的可疑记录。

- Log4j/Fastjson 等美国服务器 RCE 漏洞利用。

- SSH 暴力破解(常见组合:root:admin123)。

# 创建计划任务每分钟执行 crontab -l | grep -v "xorddos" | crontab - # 清除旧任务 (echo "* * * * * /usr/bin/xorddos") | crontab -

- 内置 Mimikatz 模块抓取 Windows 凭证。

- 利用 rpcclient 扫描美国服务器内网 SMB 服务。

# 监控异常出站连接

tcpdump -i any port 53 or port 123 or port 3389 -w dns_mon.pcap

# 统计高频外联IP

netstat -anp | grep EST | awk '{print $5}' | cut -d: -f1 | sort | uniq -c | sort -nr

# 查找非常规父进程

ps auxfww | grep -v "PPID" | awk '{print $2,$3,$4,$5,$11}' > process_baseline.txt

# 对比系统调用异常

strace -p <PID> -o syscall.log 2>&1 | grep -E "connect|sendto"

# RPM 包验证 rpm -Va --nofiles | grep -i "failed" # 关键配置文件哈希比对 sha256sum /etc/passwd /etc/shadow > hash_orig.txt sha256sum /etc/passwd /etc/shadow > hash_curr.txt diff hash_*.txt

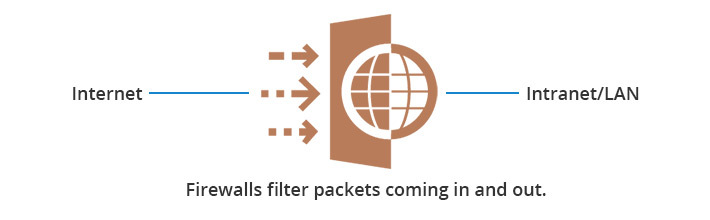

iptables -A INPUT -s <INFECTED_IP> -j DROP # 阻断入站 iptables -A OUTPUT -d <C&C_IP> -j DROP # 阻断出站

# 查找隐藏进程组

ps -efL | grep -B 1 "xorddos" | awk '{print $2}' | xargs kill -9

# 清理残留线程

killall -9 $(lsof | grep deleted | awk '{print $2}')

# 移除定时任务 crontab -r # 删除启动项 find /etc/init.d/ -name "*xorddos*" -delete # 清理库文件 ldconfig -v | grep -i "xorddos" | xargs rm -f

- 最小权限原则:禁用 root 远程登录美国服务器,改用密钥认证。

echo "PermitRootLogin no" >> /etc/ssh/sshd_config systemctl restart sshd

- 补丁管理:自动化部署美国服务器安全更新。

# Ubuntu 自动更新配置 unattended-upgrades-install --yes echo 'Unattended-Upgrade::Mail "security@company.com";' >> /etc/apt/apt.conf.d/50unattended-upgrades

- EDR 解决方案:部署 CrowdStrike Falcon 实时拦截。

index=security sourcetype=syslog_messages | search "XOR.DDOS" OR "malware" | stats count by src_ip,dest_ip

- 应急剧本:预置美国服务器自动化处置流程。

# Python 自动隔离脚本示例

import requests

def isolate_host(ip):

response = requests.post(

"https://firewall-api/v1/block",

headers={"Authorization": "Bearer YOUR_TOKEN"},

json={"ip_address": ip, "reason": "Suspected XOR.DDOS"}

)

return response.status_code == 200

1、AI 驱动的威胁狩猎:训练 ML 模型识别美国服务器零日变种。

3、欺骗防御技术:部署 CanaryToken 蜜罐捕获美国服务器早期试探。

面对 XOR.DDOS 这类高级威胁,美国服务器传统的边界防护已显不足。唯有构建“预测-防御-检测-响应”的闭环体系,融合大数据分析和自动化编排技术,方能在美国服务器上筑起坚实的防线。当完成上述加固措施后,需要定期进行红蓝对抗演练,确保美国服务器防御体系始终领先攻击者一步。

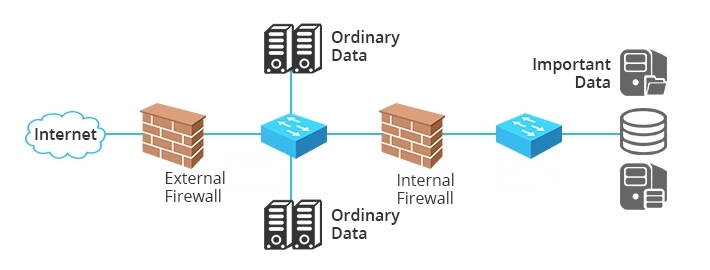

现在梦飞科技合作的美国VM机房的美国服务器所有配置都免费赠送防御值 ,可以有效防护网站的安全,以下是部分配置介绍:

| CPU | 内存 | 硬盘 | 带宽 | IP | 价格 | 防御 |

| E3-1270v2 四核 | 32GB | 500GB SSD | 1G无限流量 | 1个IP | 320/月 | 免费赠送1800Gbps DDoS防御 |

| Dual E5-2690v1 十六核 | 32GB | 500GB SSD | 1G无限流量 | 1个IP | 820/月 | 免费赠送1800Gbps DDoS防御 |

| AMD Ryzen 9900x 十二核 | 64GB | 1TB NVME | 1G无限流量 | 1个IP | 1250/月 | 免费赠送1800Gbps DDoS防御 |

| Dual Intel Gold 6230 四十核 | 128GB | 960GB NVME | 1G无限流量 | 1个IP | 1530/月 | 免费赠送1800Gbps DDoS防御 |

梦飞科技已与全球多个国家的顶级数据中心达成战略合作关系,为互联网外贸行业、金融行业、IOT行业、游戏行业、直播行业、电商行业等企业客户等提供一站式安全解决方案。持续关注梦飞科技官网,获取更多IDC资讯!